تصور کنید در حال گشتوگذار در اینترنت هستید یا میخواهید به یک سرویس آنلاین مهم دسترسی پیدا کنید، اما با کندی شدید یا عدم دسترسی مواجه میشوید. این تجربهی ناخوشایند اغلب نتیجهی **حملات دیداس** (DDoS) است. **حملات دیداس** یکی از شایعترین و مخربترین انواع حملات سایبری هستند که هدف اصلیشان از کار انداختن یا مختل کردن شدید عملکرد یک سرویس آنلاین است. این حملات با سرازیر کردن حجم عظیمی از ترافیک ساختگی به سمت سرور یا شبکه هدف، آن را تحت فشار قرار داده و مانع از پاسخگویی آن به درخواستهای legitimate (قانونی و عادی) کاربران میشوند. در واقع، **حملات دیداس** میتوانند ستون فقرات اینترنت و دسترسی ما به دنیای آنلاین را فلج کنند. در این مقاله، به بررسی دقیق این حملات و چگونگی تأثیر آنها بر اینترنت میپردازیم.

ماهیت و انواع حملات دیداس چیست؟

ماهیت و انواع حملات دیداس چیست؟

**حملات دیداس** در واقع نوع پیشرفتهتر و توزیعشدهی حملات DoS (Denial of Service) هستند. تفاوت کلیدی در این است که در حملات DoS، ترافیک مخرب از یک منبع واحد ارسال میشود، در حالی که در **حملات دیداس**، این ترافیک از منابع متعدد و پراکنده در سراسر جهان نشأت میگیرد. این توزیعشدگی، تشخیص و مسدود کردن این حملات را بسیار دشوارتر میکند. هدف همواره یکی است: محروم کردن کاربران قانونی از دسترسی به سرویس مورد نظر.

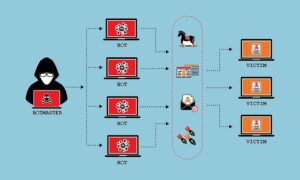

منابع ترافیک در **حملات دیداس** معمولاً شبکهای از کامپیوترها یا دستگاههای آلوده به بدافزار هستند که به آنها باتنت (Botnet) گفته میشود. مهاجم کنترل این باتنتها را در دست گرفته و در یک لحظه مشخص، دستور حمله به یک هدف واحد را صادر میکند. نتیجه، هجوم ناگهانی و گستردهی درخواستها یا دادههای بیمعنی است که منابع سرور یا پهنای باند شبکه را به سرعت مصرف کرده و آن را اشغال میکند.

نقش باتنتها در حملات دیداس

باتنتها ستون فقرات بسیاری از **حملات دیداس** مقیاس بزرگ هستند. یک باتنت میتواند شامل هزاران یا حتی میلیونها دستگاه باشد که توسط مهاجمان کنترل میشوند، بدون اینکه صاحبان واقعیشان از آن مطلع باشند. این دستگاهها میتوانند شامل کامپیوترهای شخصی، سرورها، گوشیهای هوشمند، و حتی دستگاههای اینترنت اشیا (IoT) مانند دوربینهای مداربسته یا روترهای خانگی باشند که به درستی ایمنسازی نشدهاند. قدرت باتنت در تعداد و توزیع آن است؛ هرچه تعداد دستگاههای زامبی (دستگاههای آلوده) بیشتر باشد و در نقاط مختلف جهان پراکنده باشند، ترافیک حملهی **دیداس** قویتر، پراکندهتر و دشوارتر برای فیلتر کردن خواهد بود. مهاجمان با اجاره یا ساخت این باتنتها، قادر به اجرای حملات **دیداس** با پهنای باند بسیار بالا هستند که میتواند حتی بزرگترین سرویسهای آنلاین را نیز تحت تأثیر قرار دهد. این حملات با استفاده از باتنتها به مهاجم این امکان را میدهند که هویت خود را پنهان کرده و ردیابی آنها را تقریباً غیرممکن سازند.

بررسی انواع حملات دیداس: حجمی، پروتکلی و لایه اپلیکیشن

**حملات دیداس** را میتوان بر اساس لایه شبکهای که هدف قرار میدهند، به سه دسته اصلی تقسیم کرد:

* **حملات حجمی (Volumetric Attacks):** این رایجترین نوع **حملات دیداس** است که هدفش اشغال پهنای باند شبکه هدف با حجم عظیم و بیمعنی از ترافیک است. این حملات مانند سیلابی هستند که تمام ورودیها و خروجیهای شبکه را مسدود میکنند. مثالهای رایج شامل UDP Flood و ICMP Flood هستند. مقیاس این حملات معمولاً بر حسب بیت بر ثانیه (bps) اندازهگیری میشود. برای مقابله با این نوع حملات **دیداس**، نیاز به پهنای باند بسیار بیشتر از حجم حمله و توانایی فیلتر کردن ترافیک در نقاط اولیه شبکه وجود دارد.

* **حملات پروتکلی (Protocol Attacks):** این حملات ضعفها و آسیبپذیریهای موجود در لایههای پروتکل شبکه (مانند لایههای ۳ و ۴ مدل OSI) را هدف قرار میدهند. آنها با ارسال بستههای پروتکلی معیوب یا با سوءاستفاده از فرآیندهای Handshake پروتکلها، منابع سرور مانند ظرفیت فایروال یا متعادلکننده بار (Load Balancer) را به سرعت مصرف میکنند. SYN Flood یکی از معروفترین مثالهاست که با ارسال درخواستهای اتصال نیمهباز (SYN) سرور را در حالت انتظار نگه میدارد تا منابع آن به اتمام برسد. مقیاس این حملات بر حسب بسته بر ثانیه (pps) اندازهگیری میشود و تشخیص آنها کمی پیچیدهتر از حملات حجمی است زیرا حجم ترافیک لزوماً بسیار بالا نیست.

* **حملات لایه اپلیکیشن (Application Layer Attacks):** این حملات پیچیدهترین نوع **حملات دیداس** هستند و لایه ۷ مدل OSI، یعنی لایه اپلیکیشن (مانند HTTP، HTTPS، DNS) را هدف قرار میدهند. این حملات مانند درخواستهای قانونی به نظر میرسند اما با هدف سوءاستفاده از منابع سرور اپلیکیشن (مانند CPU، حافظه، منابع پایگاه داده) طراحی شدهاند. مثال آن HTTP Flood است که با ارسال حجم عظیمی از درخواستهای HTTP Get/Post قانونی به نظر، سرور وب را مشغول پردازش کرده و آن را از دسترس خارج میکند. این حملات تشخیص و مسدود کردن بسیار دشواری دارند زیرا ترافیک مخرب را از ترافیک قانونی تمییز دادن بسیار سخت است و نیاز به تحلیل عمیقتر الگوهای ترافیک دارد. مقیاس این حملات بر حسب درخواست بر ثانیه (rps) اندازهگیری میشود.

حملات دیداس چگونه سرویسهای آنلاین را از کار میاندازند؟

مکانیسم اصلی از کار انداختن سرویسها در **حملات دیداس**، اشغال کامل منابع است. این منابع میتوانند شامل موارد زیر باشند:

* **پهنای باند شبکه:** در حملات حجمی، حجم ترافیک ورودی آنقدر زیاد است که ظرفیت اتصال اینترنت هدف کاملاً پر میشود. این مانند این است که یک خیابان باریک را با هزاران خودرو پر کنید؛ هیچ خودروی دیگری، حتی اگر مجوز داشته باشد، نمیتواند وارد یا خارج شود.

* **منابع سرور:** در حملات پروتکلی و لایه اپلیکیشن، هدف اصلی مصرف منابع پردازشی (CPU)، حافظه (RAM) و اتصالات شبکه سرور است. هر درخواست ورودی نیاز به مقداری پردازش دارد. وقتی هزاران یا میلیونها درخواست مخرب به طور همزمان ارسال میشود، سرور نمیتواند بار پردازش را تحمل کند و از کار میافتد یا به شدت کند میشود. این شبیه به این است که یک کارمند را مجبور کنید همزمان به هزاران ارباب رجوع پاسخ دهد؛ او قادر به خدمترسانی به هیچکدام نخواهد بود.

* **منابع زیرساختی:** گاهی هدف **حملات دیداس** تنها یک سرور خاص نیست، بلکه بخشی از زیرساخت بزرگتر مانند روترهای شبکه، فایروالها، یا سیستمهای نام دامنه (DNS) است. از کار افتادن هر یک از این اجزا میتواند تأثیر گستردهای بر روی سرویسهای متعددی داشته باشد که به آنها وابسته هستند.

نتیجه نهایی این اشغال منابع، عدم توانایی سرور یا شبکه در پاسخگویی به درخواستهای قانونی کاربران است. وبسایت باز نمیشود، اپلیکیشن موبایل متصل نمیشود، یا سرویس آنلاین به شدت کند و غیرقابل استفاده میشود. به این ترتیب، **حملات دیداس** عملاً دسترسی به سرویس را برای تمام کاربران آن “انکار” میکنند.

پیامدهای فلجکننده حملات دیداس بر کسبوکارها و کاربران

پیامدهای فلجکننده حملات دیداس بر کسبوکارها و کاربران

تأثیر **حملات دیداس** تنها به غیرفعال کردن موقت یک وبسایت محدود نمیشود. این حملات پیامدهای گسترده و مخربی دارند که میتوانند کسبوکارها را زمینگیر کرده و تجربهی کاربران را به شدت تحت تأثیر قرار دهند.

برای کسبوکارها، یک حملهی موفق **دیداس** میتواند به معنای:

* **خسارات مالی مستقیم:** از دست دادن فروش در پلتفرمهای تجارت الکترونیک، عدم امکان ارائه خدمات پولی، هزینههای بالای بازیابی و مقابله با حمله، و گاهی پرداخت باج در حملات باجگیری **دیداس**.

* **خسارات اعتباری و برندینگ:** کاربران به سرویسهایی که قابل اعتماد نیستند و مرتباً دچار اختلال میشوند، اعتماد نمیکنند. حملهی **دیداس** میتواند باعث ریزش مشتریان، کاهش اعتماد به برند و آسیب بلندمدت به شهرت شرکت شود.

* **اختلال عملیاتی:** بسیاری از فرآیندهای داخلی کسبوکارها به سرویسهای آنلاین وابسته هستند. حملهی **دیداس** میتواند منجر به توقف فعالیتهای روزمره، ارتباطات داخلی، و حتی فرآیندهای تولید یا لجستیک شود.

* **افزایش هزینههای امنیتی:** پس از حمله، شرکتها مجبور به سرمایهگذاری بیشتر بر روی زیرساختها و راهکارهای امنیتی برای جلوگیری از حملات آینده میشوند که خود هزینهی قابل توجهی است.

خسارات مالی و اعتباری ناشی از حملات دیداس

جنبه مالی **حملات دیداس** بسیار قابل توجه است. طبق گزارشهای مختلف، هزینه هر دقیقه توقف سرویس به دلیل حملات سایبری (که دیداس بخش بزرگی از آن است) میتواند هزاران دلار باشد. برای یک شرکت بزرگ، یک ساعت توقف میتواند میلیونها دلار خسارت به همراه داشته باشد. علاوه بر این، هزینههای پنهان مانند از دست دادن بهرهوری کارکنان، هزینههای قانونی و نظارتی، و هزینههای بازاریابی برای ترمیم چهرهی برند پس از یک حادثه نیز وجود دارد. از دست دادن اعتماد مشتریان و شرکای تجاری نیز یک ضربهی بلندمدت به کسبوکار وارد میکند که ترمیم آن سالها زمان میبرد. در دنیای دیجیتال امروز، دسترسپذیری (Availability) یکی از ارکان اصلی هر سرویس آنلاین است و **حملات دیداس** مستقیماً این رکن را هدف قرار میدهند.

برای کاربران عادی نیز، **حملات دیداس** به معنای عدم دسترسی به سرویسهایی است که به آنها تکیه دارند، چه برای کار، چه برای ارتباطات، خرید آنلاین، یا سرگرمی. این میتواند منجر به نارضایتی، از دست دادن فرصتها و گاهی حتی خسارات مالی (مثلاً در حوزه معاملات مالی آنلاین) شود.

چرا حملات دیداس رخ میدهند؟ بررسی انگیزهها

انگیزههای مختلفی پشت انجام **حملات دیداس** وجود دارد که میتوانند از شوخیهای مخرب تا عملیاتهای جدی و سازمانیافته متغیر باشند:

* **باجگیری و اخاذی:** مهاجمان درخواست پول میکنند تا حمله را متوقف کنند. این نوع حمله به خصوص برای کسبوکارهایی که توقف سرویس برایشان بسیار پرهزینه است، تهدید بزرگی محسوب میشود.

* **رقابت ناسالم:** برخی کسبوکارها ممکن است برای فلج کردن رقبای خود از **حملات دیداس** استفاده کنند تا مشتریان آنها را از دست بدهند.

* **اختلافات و انتقامجویی:** افراد یا گروههای ناراضی ممکن است به دلیل اختلاف نظر یا به قصد انتقامجویی، سرویس یک فرد یا سازمان را هدف قرار دهند.

* **هکتیویسم (Hacktivism):** گروههایی که اهداف سیاسی یا اجتماعی دارند، ممکن است از **حملات دیداس** به عنوان ابزاری برای اعتراض، جلب توجه به یک مسئله، یا مجازات نهادهایی که با آنها مخالف هستند، استفاده کنند. این حملات اغلب وبسایتهای دولتی، شرکتهای بزرگ یا سازمانهای جنجالی را هدف قرار میدهند.

* **تست و نمایش توانایی:** برخی مهاجمان تنها برای اثبات تواناییهای خود یا تست قدرت باتنتهایشان، **حملات دیداس** را انجام میدهند.

* **جنگ سایبری دولتی:** در برخی موارد، کشورها از **حملات دیداس** به عنوان بخشی از عملیات سایبری علیه زیرساختها یا سرویسهای آنلاین کشورهای دیگر استفاده میکنند تا اختلال ایجاد کرده یا دسترسی به اطلاعات را محدود سازند.

مقابله با حملات دیداس: راهکارها و محافظت

مقابله با **حملات دیداس** یک چالش مداوم است و نیاز به ترکیبی از راهکارهای فنی و استراتژیهای عملیاتی دارد. هیچ راهکار واحدی وجود ندارد که بتواند به تنهایی در برابر تمام انواع **حملات دیداس** مؤثر باشد، اما با استفاده از لایههای مختلف دفاعی میتوان تأثیر آنها را به حداقل رساند.

استراتژیهای کلیدی برای دفاع در برابر حملات دیداس

استراتژیهای کلیدی برای دفاع در برابر حملات دیداس

1. **برنامهریزی و آمادگی:** قبل از وقوع حمله، باید یک برنامه واکنش به حادثه **دیداس** (DDoS Response Plan) وجود داشته باشد. این برنامه باید شامل مراحل تشخیص حمله، فعالسازی راهکارهای مقابله، اطلاعرسانی به تیمها و کاربران، و فرآیندهای پس از حمله باشد.

2. **نظارت بر ترافیک:** داشتن سیستمهای پایش (Monitoring) پیشرفته برای شناسایی الگوهای غیرعادی ترافیک که ممکن است نشاندهنده شروع یک حملهی **دیداس** باشند، حیاتی است. تشخیص زودهنگام میتواند به جلوگیری از فلج شدن کامل سرویس کمک کند.

3. **استفاده از راهکارهای سختافزاری و نرمافزاری WAF/IDS/IPS:** فایروالهای وب اپلیکیشن (WAF)، سیستمهای تشخیص نفوذ (IDS) و سیستمهای جلوگیری از نفوذ (IPS) میتوانند در فیلتر کردن ترافیک مخرب، به خصوص در حملات لایه اپلیکیشن و پروتکلی، مؤثر باشند.

4. **محدود کردن نرخ (Rate Limiting):** تنظیم محدودیت برای تعداد درخواستهایی که یک منبع میتواند در یک بازه زمانی مشخص دریافت کند، میتواند به جلوگیری از اشغال منابع توسط حجم بالای درخواستها کمک کند.

5. **فیلترینگ ترافیک (Traffic Filtering):** مسدود کردن ترافیک از منابع شناخته شدهی مخرب یا با الگوهای غیرعادی در لبه شبکه. این کار معمولاً توسط ارائهدهندگان سرویس اینترنت (ISP) یا سرویسهای تخصصی مقابله با **حملات دیداس** انجام میشود.

6. **استفاده از Blackholing و Sinkholing:** اینها راهکارهای نهایی و رادیکال هستند که در آنها ترافیک حمله به یک مقصد بیاهمیت هدایت میشود یا به سادگی “دور ریخته” میشود. این کار باعث میشود سرویس برای تمام کاربران، حتی قانونی، غیرقابل دسترس شود، اما از تأثیرگذاری حمله بر سایر قسمتهای شبکه جلوگیری میکند.

نقش سرویسهای ابری و CDN در کاهش اثر حملات دیداس

استفاده از سرویسهای ابری و شبکههای تحویل محتوا (CDN) میتواند نقش مهمی در کاهش اثر **حملات دیداس** داشته باشد:

* **CDNها:** CDNها با توزیع کپی محتوای وبسایت در سرورهای متعدد در نقاط مختلف جغرافیایی، باعث میشوند ترافیک کاربران به نزدیکترین سرور هدایت شود و بار ترافیکی اصلی را از سرور مبدأ اصلی بردارند. در هنگام **حملات دیداس** حجمی، CDN میتواند بخش زیادی از ترافیک حمله را در نقاط حضور خود (PoP) جذب کرده و از رسیدن آن به سرور اصلی جلوگیری کند. همچنین، بسیاری از CDNها قابلیتهای داخلی برای تشخیص و فیلتر کردن ترافیک مخرب **دیداس** دارند. برای اطلاعات بیشتر در مورد CDNها میتوانید به این لینک در تکنووین مراجعه کنید (لینک مثال).

* **سرویسهای مقابله با دیداس مبتنی بر ابر:** شرکتهای بزرگ ارائهدهنده سرویس ابری (مانند Cloudflare, Akamai, Google Cloud Armor, AWS Shield) راهکارهای تخصصی مقابله با **حملات دیداس** را ارائه میدهند. این سرویسها دارای زیرساختهای عظیم و پهنای باند بسیار بالا هستند که میتوانند حجم عظیمی از ترافیک حمله را جذب کنند. ترافیک ورودی به سمت این سرویسها هدایت شده، در آنجا “شستشو” داده میشود (ترافیک مخرب فیلتر و مسدود میشود) و تنها ترافیک قانونی به سمت سرور هدف ارسال میگردد. این راهکارها به خصوص در برابر حملات حجمی در مقیاس بزرگ بسیار مؤثر هستند.

* **انتقال به زیرساخت ابری:** استقرار سرویسها بر روی زیرساختهای ابری مقیاسپذیر نیز میتواند در برابر حملات **دیداس** مفید باشد. پلتفرمهای ابری معمولاً قابلیتهای مقیاسپذیری خودکار دارند که میتوانند منابع پردازشی و پهنای باند را در پاسخ به افزایش ناگهانی ترافیک (چه قانونی و چه مخرب) افزایش دهند. این مقیاسپذیری میتواند به جذب بخشی از شوک اولیه حمله کمک کند، هرچند بدون راهکارهای تخصصی مقابله با **دیداس**، منابع ابری نیز ممکن است در نهایت اشباع شوند.

در نهایت، مقابله مؤثر با **حملات دیداس** نیازمند یک رویکرد چندلایه است که شامل پیشگیری، تشخیص زودهنگام، واکنش سریع، و استفاده از ابزارها و سرویسهای تخصصی میشود. آموزش کارکنان و کاربران نیز بخشی از این فرآیند است، زیرا دستگاههای آلوده کاربران میتوانند بخشی از باتنتهایی باشند که در **حملات دیداس** استفاده میشوند. حفاظت از خود در برابر بدافزارها و رعایت اصول اولیه امنیت سایبری به کاهش کلی تهدید **حملات دیداس** کمک میکند. دنیای اینترنت به طور فزایندهای به سرویسهای آنلاین وابسته است و حفاظت از این سرویسها در برابر **حملات دیداس** برای اطمینان از دسترسپذیری و پایداری زیرساختهای دیجیتال حیاتی است. برای بهبود امنیت کلی وبسایت خود در برابر تهدیدات مختلف، ممکن است مطالعه مقالاتی در زمینه امنیت وب در وبسایتهایی مانند تکنووین مفید باشد (لینک مثال دوم). این حملات پیچیدهتر میشوند، اما با آمادگی و استفاده از راهکارهای مناسب، میتوان تأثیر مخرب آنها را به حداقل رساند.